-

해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-8 풀이 과정워게임(Wargame)/해커 팩토리(Hacker Factory) 2020. 2. 18. 01:00

해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-8 풀이 과정

워게임 사이트인 해커 팩토리의 초급해킹 문제-8에 대해 풀어보고자 한다.

해커 팩토리의 정식 사이트는 https://hackerfactory.co.kr/ 이다.

[그림 1] 풀이 대상인 초급해킹 문제-8 풀이 과정은 다음과 같다.

1. 문제유형을 확인한다.

먼저 문제풀이에 앞서 문제를 확인한다.

좌측의 [웹워게임] - [초급해킹] - [문제-8] 클릭하여 문제를 확인하면, 관리자 계정 정보를 획득하여 로그인하는 문제 유형임을 알 수 있다.

[그림 2] 초급해킹 문제-8 확인 [그림 2]에서 하단의 [문제접속]을 클릭하면 아래와 같이 로그인할 수 있는 홈페이지를 확인할 수 있다.

아래와 같이 guest/guest로 로그인을 시도한다.

[그림 3] 문제-8 접속 화면 정상적으로 로그인에 성공하면, 아래와 같은 홈페이지를 확인할 수 있다.

[그림 4] 정상 로그인 시 화면 2. 로그인 후, 페이지를 살펴본다.

상단의 메뉴들을 클릭하여, 관리자 계정을 찾을 수 있을 만한 힌트가 있는지 확인한다.

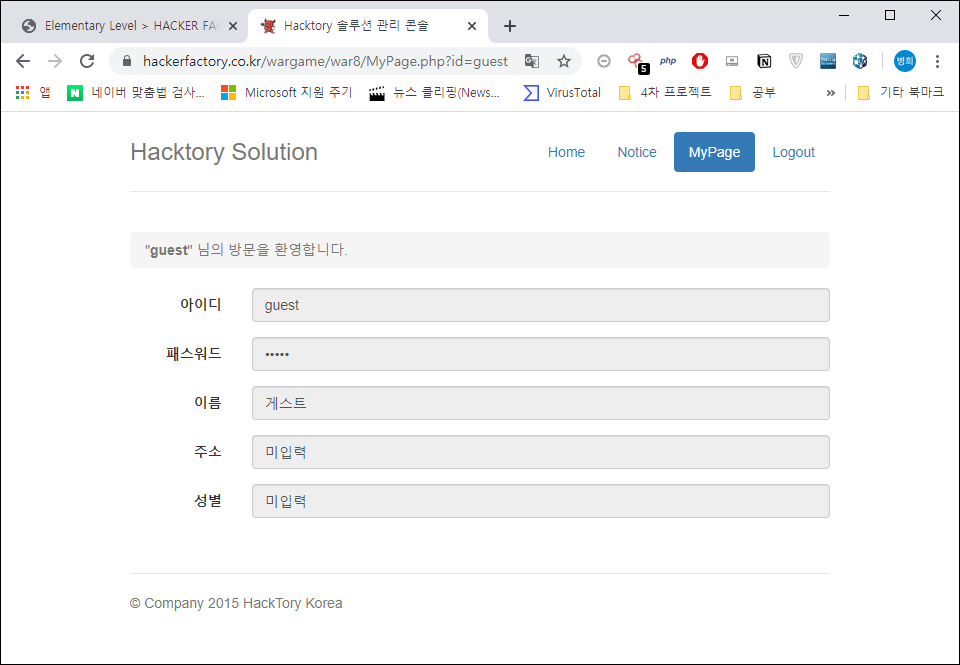

[MyPage] 메뉴를 클릭하면, 아래와 같이 로그인한 계정의 정보를 확인할 수 있다.

패스워드 또한 마스킹 처리되어 출력되며, 해당 페이지를 조작하면 다른 계정의 정보도 확인할 수 있지 않을까? 라는 추측도 가능하다.

[그림 5] [MyPage] 메뉴 클릭 시 화면 3. [MyPage] 클릭 시, 서버로 전송되는 정보를 확인한다.

[MyPage] 클릭 시, 서버로 전송되는 정보를 웹 프록시 도구인 Burp Suite를 이용하여 확인한다.

확인해보면, 아래 [그림 6]과 같이 GET 메소드를 통해 전송되며, id라는 파라미터 값에 guest라는 값이 전송되는 것을 확인할 수 있다.

따라서 id 파라미터의 값을 변조하면 다른 계정의 정보를 불러올 수 있지 않을까? 라는 추측과 함께 해당 부분을 변조해본다.

[그림 6] [MyPage] 클릭 시, 웹 서버로 전송되는 요청문 확인 4. 요청문 변조를 통해, 관리자 계정 정보를 확인한다.

[MyPage] 클릭 시, 전송되는 id 파라미터 값을 guest에서 admin으로 수정 후 전송한다.

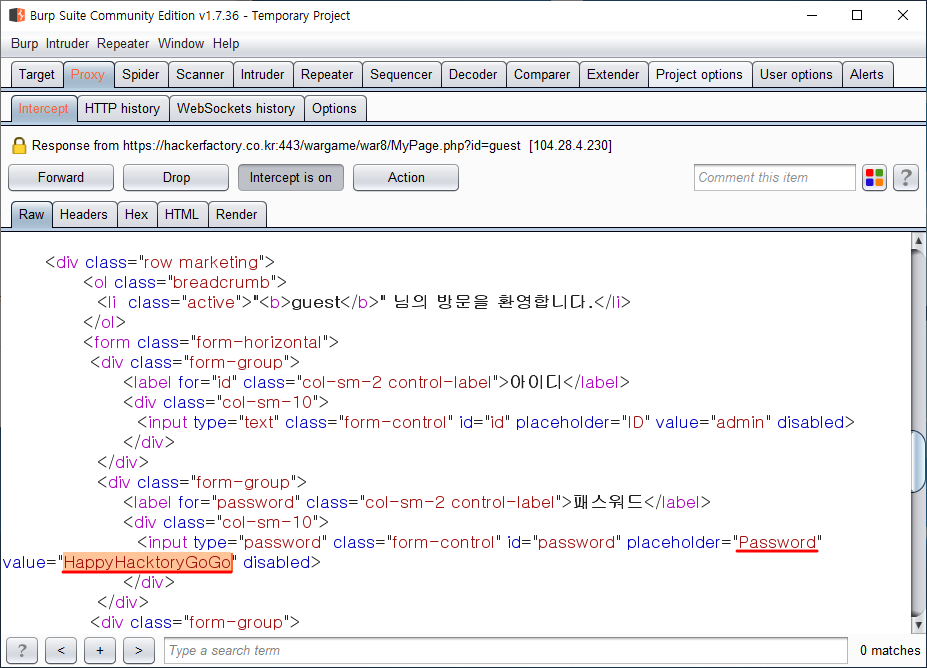

[그림 7] [MyPage] 클릭 시, id 파라미터 값을 admin으로 수정 파라미터 값을 수정 후 전송하면, 아래와 같이 수정한 계정의 정보가 출력됨에 따라, 웹 서버측에서 id 값에 대한 특정 검사 없이 그대로 수용하고 있음을 알 수 있다.

[그림 8] 수정된 id 값 요청에 따라 admin 계정 정보가 출력된 화면 위 [그림 8]에서 admin 정보가 출력되나, 패스워드가 마스킹 처리되어 있음을 확인하였다.

따라서 Burp Suite를 이용하여 id 파라미터 값을 수정하고 요청문 전송한 뒤, 웹 서버에서 송신하는 응답문을 확인해보면 패스워드를 아래와 같이 확인할 수 있다.

[그림 9] 응답문 내 관리자 계정 패스워드 확인 5. 확인한 계정정보를 이용하여 로그인을 시도한다.

획득한 관리자 계정정보(admin/HappyHacktoryGoGo)를 이용하여 로그인을 시도한다.

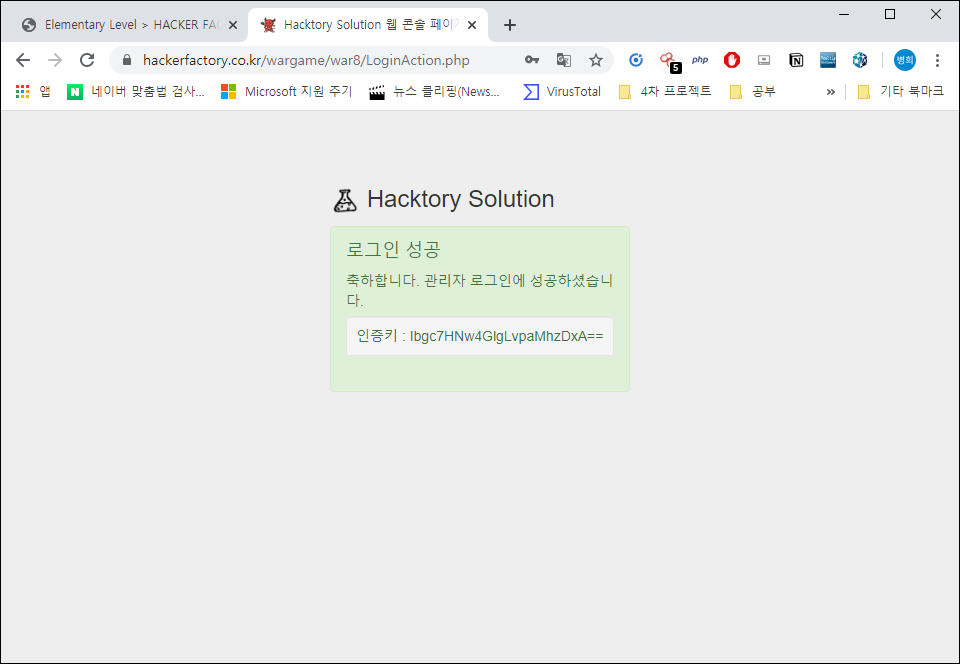

[그림 10] 획득한 관리자 계정정보를 이용하여 로그인 시도 정상적으로 로그인이 성공되면, 아래와 같이 인증키를 확인할 수 있다.

[그림 11] 인증키 획득 화면 6. 획득한 인증키를 통해 인증을 시도한다.

좌측의 [인증] 메뉴를 클릭 후, 인증키 입력을 통해 인증을 시도한다.

인증이 정상적으로 완료되면 아래와 같은 화면을 확인할 수 있다.

[그림 12] 초급문제-8 인증 완료 화면 '워게임(Wargame) > 해커 팩토리(Hacker Factory)' 카테고리의 다른 글

해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-10 풀이 과정 (0) 2020.02.18 해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-7 풀이 과정 (0) 2020.02.16 해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-6 풀이 과정 (0) 2020.02.09 해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-5 풀이 과정 (0) 2020.01.27 해커 팩토리(Hacker Factory) - 웹 워게임 초급해킹 문제-4 풀이 과정 (0) 2020.01.24